SecureDrop - SecureDrop

| |

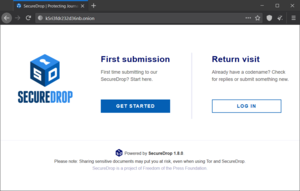

Снимок экрана из интерфейса SecureDrop Source.

| |

| Автор (ы) оригинала | |

|---|---|

| Разработчики) | Фонд свободы прессы |

| Первый выпуск | 15 октября 2013 г . |

| Стабильный выпуск | 2.0.2 / 12 августа 2021 г .

|

| Репозиторий | |

| Написано в | Python |

| Операционная система | Linux |

| Тип | Безопасное общение |

| Лицензия | Стандартная общественная лицензия GNU Affero , версия 3 |

| Веб-сайт | securedrop |

SecureDrop - это бесплатная программная платформа для безопасного общения между журналистами и источниками ( информаторами ). Первоначально он был разработан и разработан Аароном Шварцем и Кевином Поулсеном под названием DeadDrop . Джеймс Долан также стал соавтором программного обеспечения.

История

После смерти Аарона Шварца первый экземпляр платформы был запущен под названием Strongbox сотрудниками New Yorker 15 мая 2013 года. Фонд свободы прессы взял на себя разработку DeadDrop под названием SecureDrop и с тех пор оказывает помощь в его разработке. установка в нескольких новостных организациях, включая ProPublica , The Guardian , The Intercept и The Washington Post .

Безопасность

SecureDrop использует сеть анонимности Tor для облегчения общения между информаторами , журналистами и новостными организациями. Таким образом, сайты SecureDrop доступны только как луковые службы в сети Tor. После того, как пользователь посещает веб-сайт SecureDrop, ему дается случайно сгенерированное кодовое имя. Это кодовое имя используется для отправки информации определенному автору или редактору путем загрузки. Журналисты-расследователи могут связаться с информатором через обмен сообщениями SecureDrop. Следовательно, информатор должен принять к сведению свое случайное кодовое имя.

В системе используются частные изолированные серверы , принадлежащие новостной организации. Журналисты используют два USB-накопителя и два персональных компьютера для доступа к данным SecureDrop. Первый персональный компьютер получает доступ к SecureDrop через сеть Tor, и журналист использует первую флешку для загрузки зашифрованных данных с защищенного сервера. Второй персональный компьютер не подключается к Интернету и стирается при каждой перезагрузке. Вторая флешка содержит код расшифровки . Первая и вторая флешки вставляются во второй персональный компьютер, и материал становится доступным журналисту. Персональный компьютер выключается после каждого использования.

Фонд свободы прессы заявил, что он будет проверять код SecureDrop и среду безопасности независимой третьей стороной перед выпуском каждой основной версии, а затем публиковать результаты. Первый аудит был проведен исследователями безопасности Вашингтонского университета и Брюсом Шнайером . Второй аудит был проведен немецкой охранной фирмой Cure53 .

SecureDrop предлагает источники отключить JavaScript для защиты анонимности.

Известные организации, использующие SecureDrop

Фонд свободы прессы теперь ведет официальный каталог экземпляров SecureDrop. Это неполный список примеров в известных новостных организациях.

| Название организации | Дата внедрения |

|---|---|

| Житель Нью-Йорка | 15 мая 2013 |

| Forbes | 29 октября 2013 г. |

| Бивол | 30 октября 2013 г. |

| ProPublica | 27 янв 2014 |

| Перехват | 10 февраля 2014 г. |

| Хранитель залива Сан-Франциско | 18 февраля 2014 г. |

| Вашингтон Пост | 5 июн 2014 |

| Хранитель | 6 июн 2014 |

| Глобус и почта | 4 марта 2015 г. |

| Радио-Канада | 20 янв 2016 |

| Канадская радиовещательная корпорация | 29 янв 2016 |

| Ассошиэйтед Пресс | 18 октября 2016 г. |

| Нью-Йорк Таймс | 15 декабря 2016 г. |

| Новости BuzzFeed | 21 декабря 2016 |

| USA Today | 22 февраля 2017 |

| Новости Bloomberg | Неизвестный |

| Журнал "Уолл Стрит | Неизвестный |

| Aftenposten | Неизвестный |

| Раскрыть | Неизвестный |

| Австралийская радиовещательная корпорация | 28 нояб.2019 г. |

Награды

- 2016: Фонд свободного программного обеспечения, Премия за бесплатное программное обеспечение, Премия за проекты социальной помощи